martes, 14 de junio de 2016

jueves, 26 de mayo de 2016

Diseño Vectorial

Diseño Vectorial

Para hacer un diseño vectorial podemos hacerlo con diferentes programas, en este caso yo utilizaré Inkscape. Para empezar con la herramienta de escribir pondremos una "a".

Lo siguiente que haremos será crear nuestra letra a partir de ella. Con ayuda de la herramienta que se encuentra debajo del lápiz "Dibujar curvas Bézier y líneas rectas". Iremos poniendo puntos en el borde de nuestra letra. No hace falta que pongas demasiados. Valdrá con que pongas vectores en las esquinas y comienzos de las curvas como se muestra en la imagen.

Lo siguiente que haremos será crear nuestra letra a partir de ella. Con ayuda de la herramienta que se encuentra debajo del lápiz "Dibujar curvas Bézier y líneas rectas". Iremos poniendo puntos en el borde de nuestra letra. No hace falta que pongas demasiados. Valdrá con que pongas vectores en las esquinas y comienzos de las curvas como se muestra en la imagen. Tendrás que hacer lo mismo con el interior de la letra obteniendo finalmente dos partes. Como ves no se parece mucho a la que queremos. Lo que haremos será hacer las curvas de la letra con la segunda herramienta que es "editar nodos" Se desplegará una barra en la parte superior de la pantalla, donde yo uso la penúltima opción que sirve para deformar la recta y convertirla en una curva. Ve haciendo esto con todo.

Tendrás que hacer lo mismo con el interior de la letra obteniendo finalmente dos partes. Como ves no se parece mucho a la que queremos. Lo que haremos será hacer las curvas de la letra con la segunda herramienta que es "editar nodos" Se desplegará una barra en la parte superior de la pantalla, donde yo uso la penúltima opción que sirve para deformar la recta y convertirla en una curva. Ve haciendo esto con todo.

Si no quieres hacer una a totalmente idéntica puedes deformarla estirando de las curvas o aplicándole filtros como he hecho yo. Lo primero de todo es darle color por lo que selecciona una parte de la letra y escoge el color que más te guste en la barra de colores que se encuentra en la parte inferior de la pantalla. Haz lo mismo con el interior de la letra yo lo he coloreado en blanco para que se vea que tiene profundidad. A continuación ve a la barra superior y haz clic en Objeto, acuérdate antes de nada seleccionar la letra que has creado, dale a la opción agrupar. Ahora ya tienes tu letra y puedes moverla como quieras y aplicarle los filtros que desees.

Importante: Exportalo en mapa de bits para que veas el resultado con los filtros que hayas puesto.

jueves, 12 de mayo de 2016

Retoque Fotográfico III

RETOQUE FOTOGRÁFICO III

- ¿Dónde se usan?

Esto es uno de los métodos más empleados en el retoque fotográfico, si queremos hacer logotipos o portadas, a veces lo que queremos hacer es coger distintos elementos o fondos, que no tienen nuestras imágenes. Por ello lo más rápido y sencillo es recortar las imágenes o los elementos que querramos utilizar en ellas.

Muy utilizado en pancartas publicitarias o en revistas. Para llamar la atención del comprador o incitar a la gente visitar determinados lugares.

- ¿Cómo hacer collages o recortes?

Para hacer un collage buscaremos principalmente dos fotos, una en la que salgas tú o alguien famoso, y a continuación el fondo de nuestra imagen, puedes buscar un paisaje, una ciudad... A continuación abriremos el editor de fotos que más nos guste. En este caso utilizaré GIMP, ya que me parece mucho más sencillo de manejar.

Las imágenes que he escogido son las siguientes:

Lo primero que haremos es abrir la imagen de la chica con nuestro editor, lo que hay que hacer es recortarla. Para ello seleccionaremos el contorno con la varita mágica, si hay trozos que quedan sin seleccionar presionaremos la tecla que se encuentra encima de control y clic en la zona que queremos seleccionar.

Como me han quedado zonas sin seleccionar y son casi imposibles de seleccionar una a una he decidido que las borraré a mano. Lo segundo que tenemos que hacer es añadir una capa alfa. Esta capa es transparente lo que conseguiremos con ello es que al borrar el fondo no quede ninguna capa y solo veamos a la persona.

Iremos a la barra de arriba donde pone capa, y haremos clic en transparencia, añadir capa alafa. Y listo lo único que tenemos que hacer es coger la goma y borrar.

Borra el formato que tengas, que seguramente será jpg o jpeg, para sustituirlo lo cambiaremos por png. Que es el formato de imágenes que nos permite ver la fotografía con fondo transparente, es decir, los cuadrados grises.

Una vez que tengamos nuestra imagen guardada la cerraremos, y abriremos de nuevo GIMP pero esta vez con el fondo que hemos escogido.

Abriremos el fondo o paisaje normal mientras que el personaje le daremos a archivo en la opción abrir como capas. Como veis en la imagen a mi me ha salido un poco grande por lo que la voy a escalar, con la herramienta de escalado disminuiremos el tamaño de nuestra imagen. Es importante que hagas clic en la cadena que aparece al lado de las proporciones, ya que así disminuirá o agrandará la imagen proporcional a su altura y tamaño ya que si no saldrá deformada.

Abriremos el fondo o paisaje normal mientras que el personaje le daremos a archivo en la opción abrir como capas. Como veis en la imagen a mi me ha salido un poco grande por lo que la voy a escalar, con la herramienta de escalado disminuiremos el tamaño de nuestra imagen. Es importante que hagas clic en la cadena que aparece al lado de las proporciones, ya que así disminuirá o agrandará la imagen proporcional a su altura y tamaño ya que si no saldrá deformada.Finalmente guardaremos el resultado en formato jpg, ya que es el formato común que suelen utilizar las imágenes o fotografías. A continuación os dejaré el resultado aplicandole el efecto de blanco y negro o sin aplicarle ningún efecto.

jueves, 21 de abril de 2016

Retoque fotográfico II

RESTAURAR FOTOS ANTIGUAS

Como el propio título indica, hoy os hablaré sobre el retoque fotográfico para nuestro beneficio, es decir restaurar y/o mejorar fotos antiguas o que estén notablemente deterioradas. El proceso que vamos a realizar es sencillo pero largo, y requiere de mucha paciencia, ya que ciertas zonas de fotos como dedos o partes de la cara resultarán un poco más complicadas.

Hay múltiples programas que puedes emplear para ello como GIMP, Photoshop... Pero hoy utilizaremos Pixlr.com.

Comenzaremos con el retoque fotográfico, la foto que he decidido retocar es la siguiente:

Para eliminar las zonas blancas utilizaremos la herramienta de clonado que como bien su propio nombre indica, sirve para clonar determinadas partes de la fotografía a la vez que usas un pincel para rellenar las zonas que creas conveniente. Esta herramienta es muy útil y facilita el trabajo a la hora de rellenar o eliminar imperfecciones. El resultado es asombroso, el ojo humano no es capaz de visualizar donde estaban las imperfecciones.

También puedes utilizar el corrector puntual que es el emoticono situado al lado de la correción de los ojos rojos. Esta herramienta se usa después de hacer el clonado para mejorar la textura de partes que no han quedado del todo bien al reconstruírlas.

Por último os dejo aquí el resultado final de la restauración:

martes, 12 de abril de 2016

Retoque fotográfico

Retoque Fotográfico

El retoque fotográfico es una técnica que consiste en modificar imágenes originales para que sean más visuales o queden mejor. El retoque fotográfico a superado en varios campos los límites, pasando de eliminar errores como el brillo y la saturación a retocar partes del cuerpo como la cara los brazos para que se vean mejor.

Esta técnica también es muy utilizada en la publicidad para que el objeto que se va a vender o el logotipo de la propia empresa atraiga a compradores con el fin de llamar su atención. Esto puede tener sus pros y sus contras, por ejemplo a la hora de comprar un artículo que vemos en una revista o incluso en la televisión, que nos llama la atención y que sus colores son llamativos. Cuando nos dirigimos a la tienda puede que no lo veamos de la misma manera o incluso que no nos guste esto se debe al excesivo uso de retoques fotográficos que alteran la realidad.

Esta técnica también es muy utilizada en la publicidad para que el objeto que se va a vender o el logotipo de la propia empresa atraiga a compradores con el fin de llamar su atención. Esto puede tener sus pros y sus contras, por ejemplo a la hora de comprar un artículo que vemos en una revista o incluso en la televisión, que nos llama la atención y que sus colores son llamativos. Cuando nos dirigimos a la tienda puede que no lo veamos de la misma manera o incluso que no nos guste esto se debe al excesivo uso de retoques fotográficos que alteran la realidad.  Es útil en ciertos casos a la hora de hacer logotipos o imágenes que se alejan de lo normal y cotidiano para llamar la atención del comprador. No creo que sea lo adecuado a utilizar esta herramienta en retoques sobre las personas ya que es una alteración de la realidad, haciéndonos creer que esos personajes conocidos que salen en las portadas de las revistas son perfectos, y que los defectos que tienen son mínimos o casi nulos. Esto afecta a crear estereotipos y a sumar problemas entorno a la sociedad y los prejuicios que conlleva eso.

Es útil en ciertos casos a la hora de hacer logotipos o imágenes que se alejan de lo normal y cotidiano para llamar la atención del comprador. No creo que sea lo adecuado a utilizar esta herramienta en retoques sobre las personas ya que es una alteración de la realidad, haciéndonos creer que esos personajes conocidos que salen en las portadas de las revistas son perfectos, y que los defectos que tienen son mínimos o casi nulos. Esto afecta a crear estereotipos y a sumar problemas entorno a la sociedad y los prejuicios que conlleva eso.Como he comentado antes, sí creo que es una herramental útil pero solo a la hora de crear logotipos, pero no para otros fines como los anteriormente nombrados.

PROS

Son útiles para crear imágenes para campañas de una cierta marca como anteriormente he comentado. También sirve para arreglar levemente la saturación o brillo a la hora de revelar las fotografías y que no se note un excesivo brillo. Este último punto es la causa por la que antiguamente se empleaban métodos para mejorar nuestras fotografías y que la calidad de revelado sea buena.

CONTRAS

Los contras de estos programas es que alteran la realidad, sobre todo en las revistas a la hora de publicar artículos sobre modelos, actrices...etc. el retoque fotográfico está presente siempre en este ámbito.

A continuación os dejaré distintos ejemplos de donde es evidente que se ha utilizado el retoque fotográfico:

http://www.xatakafoto.com/opinion/el-retoque-fotografico-en-las-fotos-de-moda-y-prensa-hasta-donde-podemos-llegar

viernes, 18 de marzo de 2016

Peligros de Internet III

Internet

Hoy en día el uso de redes sociales es muy habitual entre jóvenes y mayores. Aunque no es correcto, las personas que utilizan estas redes sociales son niños a partir de 8-10 años. Lo que se debería hacer es tomar medidas ante ello, que los padres deberían vigilar las redes sociales en las que navegan y advertirles de los peligros que conlleva este uso.

Como ya sabemos las redes sociales son aplicaciones o páginas creadas para interactuar con gente, hablar con amigos...etc. Para crear una cuenta en una de estas páginas normalmente debes de insertar datos personales como nombre, apellidos, correo electrónico...etc. Hay que tener mucho cuidado con esto ya que no es aconsejable poner demasiados datos personales como la edad o donde vives. Ya que son redes sociales, ubicadas en Internet por lo que la mayoría de los datos estarán difundidos o esparcidos por Internet. Mi opinión es que cuantos menos datos sobre ti pongas, mejor, como el nombre.

Para ello tenemos los nicks que es un nombre falso o seudónimo con el que te reconocerán en las redes sociales. No soy partidaria de nicks ficticios pero tampoco de el nombre completo con sus apellidos.

Lo correcto sería usar tu nombre con símbolos o letras que no tengan que ver con tu edad como por ejemplo: Josh97, NinaS_98...etc

Ya que esto se podría usar en tu contra al igual que con los datos personales, y no es fiable a la hora de estar en redes sociales.

¿Subir fotos o vídeos?

Yo creo que todo depende de la red social en la que estemos, es verdad la mayor parte del tiempo que invertimos en estar en el móvil es para ver las publicaciones de nuestros amigos o conocidos. Lo más conveniente es poner la cuenta con la máxima privacidad posible, de manera que tus publicaciones solo podrán ser vistas por tus amigos y la gente a la que hayas agregado. Si en caso de que otra persona quiera ver tus fotos y acceder a tu perfil, no podrá al menos que lo agregues o aceptes la petición de amistad que te envíe.

Una de las plataformas con contenido multimedia más grandes de Internet es Youtube. Una página donde puedes ver vídeos de todo tipo, como gente haciendo vlogs, consejos, tutoriales...etc. ES la página más empleada por los usuarios, también considerada en cierta parte una red social ya que puedes comentar los vídeos subidos. Considerado una página de entrenimiento para públicos de todas las edades, cada vez más la gente decide hacer vídeos para el disfrute del usuario. Ya es considerado un trabajo como otro cualquiera, ya que la cantidad de visitas que tiene al día es impresionante.

Aunque no lo parezca esta aplicación tiene su peligro, ya que los vídeos son públicos no tienen ningún tipo de restricción al verlo y pueden ser descargados y difundidos por la red.

Conocer gente

No todos son desventajas en las redes sociales que por definición como bien sabemos, son utilizadas para conocer a gente nueva. A veces es complicado saber si con la persona con la que estás hablando es de verdad esa persona, o si lo que te dice es cierto. En algunos casos estas plataformas son muy prácticas ya que puedes conocer a personas y compartir opiniones.

Actualmente es fácil conocer a personas por las redes sociales, también se han creado aplicaciones capaces de hablar con otras personas a tiempo real mediante vídeo llamada. Entramos en la llamada exposición de la imagen personal. Si ya de por sí las redes sociales pueden ser peligrosas, este tipo de redes sociales (vídeos, chatroulette...) lo son aún más. Ya que estás exponiéndote a personas que ni siquiera conoces. Mi consejo sería abstener a usar este tipo de páginas.

Los datos personales que cuelgues en estas redes sociales, se encontrarán en la red por lo que podrán ser difundidos por terceras personas y/o utilizados para la falsificación y hacerse pasar por ti. Por ello se debe tener cuidado con la difusión de datos por terceros.

Violación de privacidad

A continuación comentaré unos casos que han ocurrido hace un tiempo relacionados como bien dice el título por Internet, y la violación de privacidad.

- Angry Birds

http://www.publico.es/internacional/nsa-espia-juegas-al-angry.html

- Street View

Los vehículos de Street View son coches de Google con cámaras instaladas

que recorren las calles sacando fotos a cada tramo. Esas imágenes se suben a Google en una aplicación llamada Google maps. Donde podemos buscar una ubicación y la veremos mediante imágenes panorámicas. Es una aplicación muy útil y fácil de usar.

Hace unos años Google, utilizó estos coches con un fin distinto, recolectar correos electrónicos y contraseñas mientras fotografiaban las calles. Estos han sido denunciados. Es otro caso de violación de privacidad mediante el uso de internet. Dejaré la página con la noticia completa a continuación:

- Microsoft y Facebook

Internet profundo

Son páginas o fuentes de información cuyo contenido no puede ser observado o revisado por los buscadores.

A diferencia de otras páginas, estas no son tan accesibles, se necesita un usario y una contraseña para poder entrar en ellas.

Espero que hayan sido de utilidad estos pocos consejos y noticias, para más información pondré unas diapositivas hablando sobre la privacidad online y los enlaces utilizados.

Tu privacidad online - Actividades para el aula from Mariana Iribarne

https://es.wikipedia.org/wiki/Internet_profunda

http://www.publico.es/internacional/nsa-espia-juegas-al-angry.html

https://www.slideshare.net/iribamn/tu-privacidad-online-actividades-para-el-aula

http://papelesdeinteligencia.com/internet-profunda/

https://es.wikipedia.org/wiki/Internet_profunda

http://www.publico.es/internacional/nsa-espia-juegas-al-angry.html

https://www.slideshare.net/iribamn/tu-privacidad-online-actividades-para-el-aula

http://papelesdeinteligencia.com/internet-profunda/

martes, 8 de marzo de 2016

Peligros de Internet II

Bulos

¿QUÉ ES REAL EN INTERNET?

Hoy en día cuando navegamos por Internet nos encontramos con noticias que nos impactan o que son difíciles de creer. Una gran parte de estas noticias son bulos, que es un intento de hacer creer a un gran grupo de personas algo que no es real y llegar a su difusión.

Hoy en día cuando navegamos por Internet nos encontramos con noticias que nos impactan o que son difíciles de creer. Una gran parte de estas noticias son bulos, que es un intento de hacer creer a un gran grupo de personas algo que no es real y llegar a su difusión.

No tienen un propósito delictivo, si no que cuyo fin es ser divulgado de manera extrema hasta llegar a los medios de comunicación ya sea la televisión, la prensa, la radio...etc.

Es muy fácil encontrar estos bulos sobre todo en redes sociales como facebook, twitter...etc A continuación veremos unos bulos comunes en estas páginas web.

Bulos que nos prometen informaciones falsas como descuentos increíbles, a los que son difíciles de resistir. Fotos o publicaciones que con solo dar un par de clicks puedes llegar a conseguir grandes premios. ¿Cómo podemos saber que es un bulo? ¿Y si es verdad? ¿Se pueden ganar premios? La respuesta a todo lo anterior cuestionado es no, a veces es fácil reconocerlos ya que concursos comos el que se presenta en la foto de Zara suelen pedir correo electrónico e incluso el número de teléfono para poder contactar con el ganador.

A la hora de hacer un trabajo y publicarlo en Internet se deben poner las fuentes de información de donde hayas sacado todo o algo que indique y certifique que tu publicación no es un bulo más y es real.

A la hora de hacer un trabajo y publicarlo en Internet se deben poner las fuentes de información de donde hayas sacado todo o algo que indique y certifique que tu publicación no es un bulo más y es real.

¿Peligros en nuestro ordenador?

Nos podemos sentir engañados a la hora de navegar en Internet de muchas maneras distintas, ya sea con informaciones falsas o programas que se adentran en nuestro sistema operativo para conseguir claves o información personal. Sí, hoy en día es muy sencillo conseguirlo con programas que se camuflan para que el usuario no se dé cuenta de ello. A continuación y como he hablando en la anterior entrada, contaré un poco cada uno de estos programas.

Estas aplicaciones reciben el nombre de malware, s un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema informático sin el consentimiento de su propietario. Dentro de este se encuentran:

Adentrándonos en el phishing...

Nos podemos sentir engañados a la hora de navegar en Internet de muchas maneras distintas, ya sea con informaciones falsas o programas que se adentran en nuestro sistema operativo para conseguir claves o información personal. Sí, hoy en día es muy sencillo conseguirlo con programas que se camuflan para que el usuario no se dé cuenta de ello. A continuación y como he hablando en la anterior entrada, contaré un poco cada uno de estos programas.

Estas aplicaciones reciben el nombre de malware, s un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema informático sin el consentimiento de su propietario. Dentro de este se encuentran:

- Adware: es un software que despliega publicidad de distintos productos o servicios.

- Hoax es un correo electrónico distribuido en formato de cadena, cuyo objetivo es hacer creer a los lectores, que algo falso es real. A diferencia de otras amenazas, como el phishing o el scam; los hoax no poseen fines lucrativos, por lo menos como fin principal.

- Spam: se denomina al correo electrónico no solicitado enviado masivamente por parte de un tercero. En español, también es identificado como correo no deseado o correo basura.

- Exploit: es el nombre con el que se identifica un programa informático malicioso, o parte del programa, que trata de forzar alguna deficiencia o vulnerabilidad (bug) del sistema. El fin de este puede ser la destrucción o inhabilitación del sistema atacado, aunque normalmente se trata de violar las medidas de seguridad para poder acceder al mismo de forma no autorizada y emplearlo en beneficio propio o como origen de otros ataques a terceros.

- Scam: se trata de una estafa, provocada por medio de correos electrónicos con el fin de adquirir beneficios normalmente económicos.

- Hacker:El término hacker tiene diferentes significados. Según el diccionario de los hackers, es todo individuo que se dedica a programar de forma entusiasta, o sea un experto entusiasta de cualquier tipo, que considera que poner la información al alcance de todos constituye un extraordinario bien.

- De acuerdo a Eric Raymond el motivo principal que tienen estas personas para crear software en su tiempo libre, y después distribuirlos de manera gratuita, es el de ser reconocidos por sus iguales.

- El término hacker nace en la segunda mitad del siglo XX y su origen está ligado con los clubes y laboratorios del MIT.

- Phishing: El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. De esta forma, el usuario cree ingresar los datos en un sitio de confianza cuando, en realidad, estos son enviados directamente al atacante.

Adentrándonos en el phishing...

El phishing se lleva a cabo mediante correos electrónicos, puede que se utilice para ello entes maliciosas metidos en un archivo que al abrirlo se adentra con facilidad en tu ordenador. La finalidad es sencilla, conseguir claves, datos personales, y cuentas bancarias...

El phishing se lleva a cabo mediante correos electrónicos, puede que se utilice para ello entes maliciosas metidos en un archivo que al abrirlo se adentra con facilidad en tu ordenador. La finalidad es sencilla, conseguir claves, datos personales, y cuentas bancarias...Si nos llegan correos de este tipo pidiendo datos personales, lo que se debe hacer es no contestarlos, y borrarlos inmediatamente cuando veamos un correo de este tipo extraño. Ya que si lo abrimos lo único que conseguimos es peligrar nuestro ordenador. Otros métodos que se deben hacer sería la denuncia, que explicaré posteriormente.

Si tenemos problemas con estos programas lo que tenemos que hacer es presentar una denuncia para que hagan algo contra ello. Hay diferentes páginas creadas para este tipo de casos, donde puedes exponer tus dudas y presentar denuncias contra ello. A continuación explicaré como se hace.

En la siguiente página se podrá denunciar este tipo de delitos avisando a la guardia civil. Cuando lo hagas deberás descargar el archivo con la denuncia y presentarlo en el centro de policía más cercano. Gracias a estas páginas el cuerpo de policía es consciente de los delitos cometidos y pueden hacer algo para impedirlo a la vez que conciencian a la gente de los peligros que conlleva navegar por Internet.

Aconsejo que cuando sufras uno de estos delitos, informes lo antes posible a la policía de estos sucesos, ellos estudiarán el caso. Cuando no sepas que es lo que le pasa a tu ordenador, ya que la mayoría de estos malware dañan tu sistema operativo con la finalidad de adentrarse en él, te informes de ello o le preguntes a un experto.

https://www.gdt.guardiacivil.es/webgdt/home_alerta.php

Las páginas empleadas para realizar esta entrada han sido:

http://delitosinformaticos.info/delitos_informaticos/glosario.html

jueves, 3 de marzo de 2016

Peligros de Internet

PELIGROS DE INTERNET

Malware:

Es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema informático sin el consentimiento de su propietario.Dentro de este grupo se encuentran los grupos clásicos (los que ya se conocen desde hace años).

¿Qué tipos existen de malware?

Existen muchos tipos de malware pero en esta entrada solo hablaremos de unos pocos. Entre ellos estarán:

Adware:

El Adware es un software que despliega publicidad de distintos productos o servicios.

Estas aplicaciones incluyen código adicional que muestra la publicidad en ventanas emergentes, o a través de una barra que aparece en la pantalla simulando ofrecer distintos servicios útiles para el usuario.

Troyano:

Un troyano es un pequeño programa generalmente que se encuentra dentro de otra aplicación (un archivo) normal. Su objetivo es pasar desapercibido al usuario e instalarse en el sistema cuando este ejecuta el archivo “huésped”. Luego de instalarse, pueden realizar las más diversas tareas, con la finalidad de obtener lo que quiere pero sin que el usuario se entere.

Un troyano es un pequeño programa generalmente que se encuentra dentro de otra aplicación (un archivo) normal. Su objetivo es pasar desapercibido al usuario e instalarse en el sistema cuando este ejecuta el archivo “huésped”. Luego de instalarse, pueden realizar las más diversas tareas, con la finalidad de obtener lo que quiere pero sin que el usuario se entere. Para introducirse en la computadora lo que hacen es disfrazarse como si fueran otra cosa, por lo que el usuario no se percata de ello y el troyano consigue adentrarse en el ordenador. Una vez dentro del equipo, pueden realizar diversas cosas, como por ejemplo abrir una puerta trasera para que un usuario malicioso tome el control de la computadora.

Para introducirse en la computadora lo que hacen es disfrazarse como si fueran otra cosa, por lo que el usuario no se percata de ello y el troyano consigue adentrarse en el ordenador. Una vez dentro del equipo, pueden realizar diversas cosas, como por ejemplo abrir una puerta trasera para que un usuario malicioso tome el control de la computadora.

Gusanos:

Los gusanos son en realidad un subconjunto de malware. Su principal diferencia con los virus radica en que no necesitan de un archivo anfitrión para seguir vivos.

Los gusanos pueden reproducirse utilizando diferentes medios de comunicación como las redes locales, el correo electrónico, los programas de mensajería instantánea, redes P2P, dispositivos USBs y las redes sociales.

Spyware:

.png)

El spyware es una aplicación que recopila información sobre una persona u organización sin su conocimiento ni su consentimiento. El objetivo más común es distribuirlo a empresas publicitarias u otras organizaciones interesadas.

Lo que suele hacer este programa es adentrarse en tu ordenador con el fin de obtener tu nombre, contraseñas, dirección IP... etc

Phishing

El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. De esta forma, el usuario cree ingresar los datos en un sitio de confianza cuando, en realidad, estos son enviados directamente al atacante.

¿Cómo proteger nuestro ordenador?

Existen múltiples formas de proteger nuestro ordenador de virus no deseados y/o malware que puedan dañar nuestro sistema operativo. Para asegurarnos de que eso no pasa, a continuación explicaré distintas formas para mantener segura nuestra computadora.

1. Con un antivirus.

Un virus es un programa que detecta en nuestro ordenador los tipos de malware o virus que se hallan escondidos en él, en ficheros, programas... y que nosotros no somos capaces de ver. Los más eficaces y útiles suelen ser los gratuitos.

2. Limpieza

Con programas CCleaner tenemos la capacidad de eliminar todo rastro de virus o impedir que entren. Este programa lo que hace es rastrear cada fichero y archivo que hay en nuestro ordenador en busca de algún ente extraño. Nos permite verlo y borrar si lo deseamos algún programa que puede que esté infectado.

¿Qué es un cortafuegos?

Es un dispositivo electrónico o un programa de un ordenador que se usa en una red para controlar las comunicaciones,permitiendo o prohibiendo accesos a los equipos de la misma.

En definitiva, el cortafuegos, si se configura adecuadamente, protege la red interna de algunos de los ataques a los que pueda verse sometida.

Si pensabas que sistemas como Linux o los software de Apple para dispositivos móviles y ordenadores, eran más seguros que Windows, estabas equivocado, o eso es lo que afirma un informe desarrollado por GFI en base a los datos contrastados ofrecidos por la National Vulnerability Database, un compendio de información del Gobierno estadounidense acerca de los principales problemas de seguridad detectados en los diferentes sistemas operativos.

Un virus es un programa que detecta en nuestro ordenador los tipos de malware o virus que se hallan escondidos en él, en ficheros, programas... y que nosotros no somos capaces de ver. Los más eficaces y útiles suelen ser los gratuitos.

2. Limpieza

Con programas CCleaner tenemos la capacidad de eliminar todo rastro de virus o impedir que entren. Este programa lo que hace es rastrear cada fichero y archivo que hay en nuestro ordenador en busca de algún ente extraño. Nos permite verlo y borrar si lo deseamos algún programa que puede que esté infectado.

¿Qué es un cortafuegos?

Es un dispositivo electrónico o un programa de un ordenador que se usa en una red para controlar las comunicaciones,permitiendo o prohibiendo accesos a los equipos de la misma.

El lugar de la red donde suele situarse es en el punto donde se conecta la red interna con la red exterior (internet u otras redes) para evitar ilusiones no deseadas.

En definitiva, el cortafuegos, si se configura adecuadamente, protege la red interna de algunos de los ataques a los que pueda verse sometida.

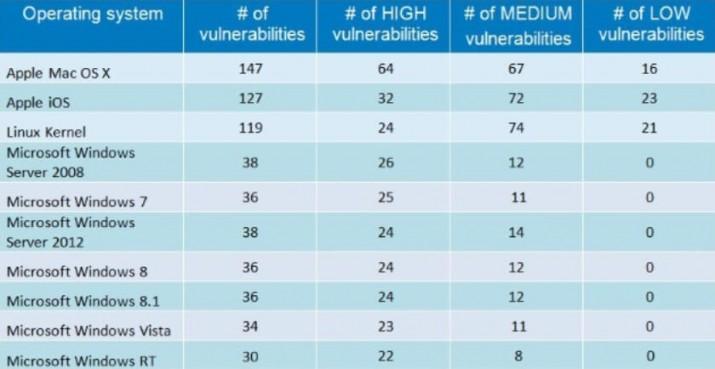

¿Qué sistemas operativos son más seguros?

Si pensabas que sistemas como Linux o los software de Apple para dispositivos móviles y ordenadores, eran más seguros que Windows, estabas equivocado, o eso es lo que afirma un informe desarrollado por GFI en base a los datos contrastados ofrecidos por la National Vulnerability Database, un compendio de información del Gobierno estadounidense acerca de los principales problemas de seguridad detectados en los diferentes sistemas operativos.

Suscribirse a:

Comentarios (Atom)